320x100

|

|

Windows 2000 Server 에서 자동업데이트가 안되는 문제가 일어났습니다

백신 및 악성코드 검사를 하던중이었기에 업데이트가 안되는 문제를 크게 신경을 안쓰고 있던 중

이 문제가 생각보다 큰 문제라는걸 알았습니다

백신 및 악성코드 검사를 하던중이었기에 업데이트가 안되는 문제를 크게 신경을 안쓰고 있던 중

이 문제가 생각보다 큰 문제라는걸 알았습니다

증상 :

Windows Update 가 되지 않음

Microsoft.com 사이트에서 Windows Update 를 직접 실행시켜도 업데이트가 모두 실패 또는 진행이 되지 않음

프로그램 추가/제거 를 실행했을때 뜨지 않음

Background Intelligent Transfer Service (BITS) 가 서비스가 시작이 되지 않음

BITS 를 재시작하려고 하여도 종속되어있는 서비스 (System Event Notification) 이 재기동 되지 않음

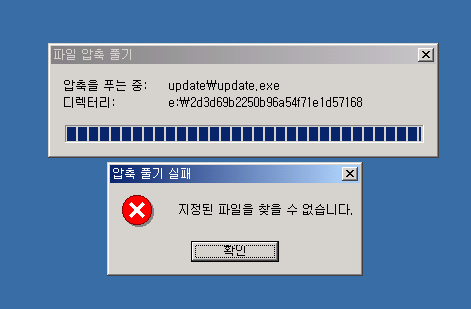

Update 일부파일을 직접 다운로드 후 실행 - 파일을 찾을 수 없다는 경고와 함께 진행되지 않음

원인 파악 :

업데이트가 이루어지지 않아서 일단 백신 검사를 실행 (NOD32) - 바이러스 검출 되지 않음

악성코드 검사 - SafeFenceV2 - 발견된 악성코드 제거 한 뒤 재부팅 실시 - 해결되지 않음

mrt(MS 악성코드검사) 를 검사하였지만 업데이트가 이루어지지 않은 상태로 악성코드 발견되지 않음

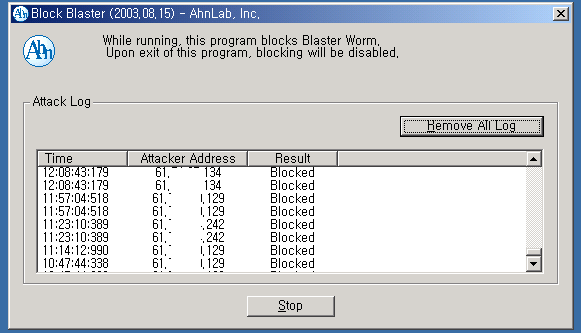

Block Blaster 검사를 진행 발견되지 않음 (접근 블럭은 이루어짐)

일단 실패 후 좀 더 강하게 검사 및 진행과 원인 분석을 실시

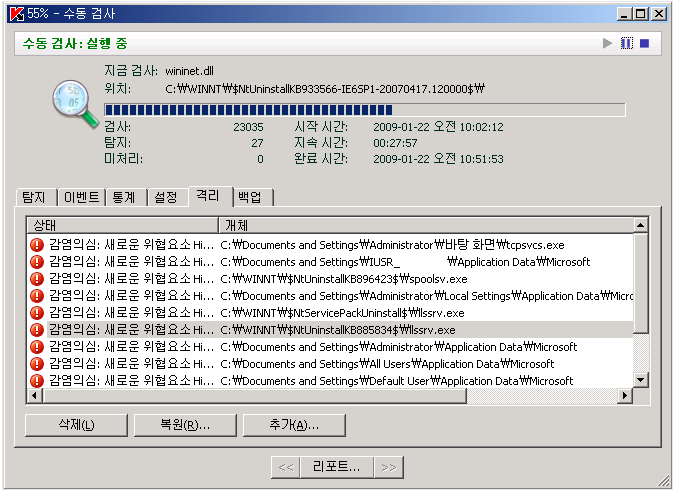

KasperSky 백신으로 수동검사 실시 - 바이러스 및 업데이트 진행파일 (맨마지막 디스크) 에 다수의 바이러스 발견 및 치료

재부팅 실시

http://www.microsoft.com/downloads/details.aspx?FamilyId=AD724AE0-E72D-4F54-9AB3-75B8EB148356&displaylang=en

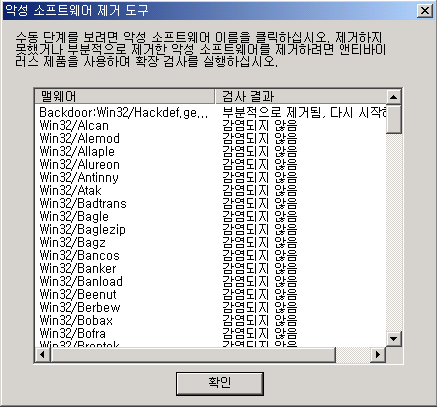

에서 Malicious Software Removal Tool 를 다운로드 후 실행 및 검사 > 감염된 파일 발견 및 치료

http://support.microsoft.com/kb/962007/ko

계정 잠금 정책이 실행되고 있습니다.

자동 업데이트, BITS(Background Intelligent Transfer Service), Windows Defender 및 오류 보고 서비스가 사용되지 않게 설정되어 있습니다.

도메인 컨트롤러가 클라이언트 요청에 느리게 응답합니다.

네트워크가 정체되어 있습니다.

다양한 보안 관련 웹 사이트에 액세스할 수 없습니다.

계정 잠금 정책이 실행되고 있습니다.

자동 업데이트, BITS(Background Intelligent Transfer Service), Windows Defender 및 오류 보고 서비스가 사용되지 않게 설정되어 있습니다.

도메인 컨트롤러가 클라이언트 요청에 느리게 응답합니다.

네트워크가 정체되어 있습니다.

다양한 보안 관련 웹 사이트에 액세스할 수 없습니다.

이 문서에서 Win32/Conficker.B 웜 에 감염되었음을 발견

복구 방법 :

http://support.microsoft.com/kb/962007/ko

악성 소프트웨어 제거 도구 실행

Microsoft Malware Protection Center는 악성 소프트웨어 제거 도구(MSRT)를 업데이트했습니다. 이 도구는 자주 발생하는 악성 소프트웨어를 제거하는 데 유용한 독립 실행형 이진 파일로, Win32/Conficker 맬웨어 제품군을 제거하는 데 도움이 될 수 있습니다.다음 Microsoft 웹 사이트에서 MSRT를 다운로드할 수 있습니다.

http://www.update.microsoft.com/microsoftupdate/v6/default.aspx?ln=ko-kr

(http://www.update.microsoft.com/microsoftupdate/v6/default.aspx?ln=ko-kr)

http://support.microsoft.com/kb/890830 (http://support.microsoft.com/kb/890830)

http://support.microsoft.com/kb/890830 (http://support.microsoft.com/kb/890830)

MSRT에 대한 특정 배포 세부 사항에 대한 자세한 내용은 다음 문서 번호를 클릭하여 Microsoft 기술 자료 문서를 참조하십시오.

891716

(http://support.microsoft.com/kb/891716/

)

엔터프라이즈 환경에서 Microsoft Windows 악성 소프트웨어 제거 도구 배포

참고

독립 실행형 시스템 스위퍼 도구로도 이 감염을 제거할 수 있습니다. 이 도구는 Microsoft Desktop

Optimization Pack 6.0의 구성 요소로 사용하거나 고객 지원 서비스를 통해 제공 받을 수 있습니다.

Microsoft Desktop Optimization Pack을 구하려면 다음 Microsoft 웹 사이트를 방문하십시오.

http://www.microsoft.com/windows/enterprise/technologies/mdop.aspx

(http://www.microsoft.com/windows/enterprise/technologies/mdop.aspx)

시스템에서 Windows Live OneCare 또는 Microsoft Forefront Client Security가 실행되고 있으면 위협 요소가 침투하기 전에 차단합니다.

Conficker.b 변형체를 제거하는 수동 단계

다음 상세 단계를 수행하여 시스템에서 Conficker.b를 수동으로 제거할 수 있습니다.- 로컬 계정을 사용하여 시스템에 로그온합니다.

중요 가능한 경우에도 도메인 계정을 사용하여 시스템에 로그온하지 마십시오. 특히, 도메인 관리자 계정을 사용하여 로그온하는 경우는 피하십시오. 맬웨어는 로그온된 사용자 자격 증명을 사용하여 로그온한 사용자를 가장하고 네트워크 리소스에 액세스하기 때문입니다. 이러한 동작으로 인해 맬웨어가 확산될 수 있습니다. -

서버 서비스를 중지합니다. 이렇게 하면 시스템에서 관리 공유가 제거되므로 맬웨어가 관리 공유를 통해 확산될 수 없게 됩니다.

참고 서버 서비스는 사용자 환경에서 맬웨어를 정리하는 동안에만 일시적으로 비활성화해야 합니다. 서버 서비스를 사용할 수 없게 설정하면 네트워크 리소스의 가용성에 영향을 주므로 프로덕션 서버에서는 즉시 다시 설정해야 합니다. 환경이 정리되면 서버 서비스를 사용 가능하게 다시 설정할 수 있습니다.

서버 스케줄러 서비스를 중지하려면 서비스 MMC(Microsoft Management Console)를 사용합니다. 이렇게 하려면 다음과 같이 하십시오.- 사용 중인 시스템에 따라 다음을 수행하십시오.

- Windows Vista 및 Windows Server 2008에서 시작을 클릭하고 검색 시작 상자에 services.msc를 입력한 후 프로그램 목록에서 services.msc를 클릭합니다.

- Windows 2000, Windows XP 및 Windows Server 2003의 경우 시작, 실행을 차례로 클릭한 후 services.msc를 입력하고 확인을 클릭합니다.

- 서버를 두 번 클릭합니다.

- 중지를 클릭합니다.

- 시작 유형 상자에서 사용 안 함을 선택합니다.

- 적용을 클릭합니다.

- 사용 중인 시스템에 따라 다음을 수행하십시오.

-

작업 스케줄러 서비스를 중지합니다.

- Windows 2000, Windows XP 및 Windows Server 2003에서 작업 스케줄러 서비스를 중지하려면 서비스 MMC(Microsoft Management Console) 또는 SC.exe 유틸리티를 사용합니다.

- Windows Vista 또는 Windows Server 2008에서 작업 스케줄러 서비스를 중지하려면 다음 단계를 따르십시오.

중요 이 절, 방법 또는 작업에는 레지스트리를 수정하는 방법에 대한 단계가 포함되어 있습니다. 그러나 레지스트리를 잘못 수정하면 심각한 문제가 발생할 수도 있으므로 다음 단계를 주의하여 수행해야 합니다. 추가 보호 조치로 레지스트리를 수정하기 전에 해당 레지스트리를 백업하는 것이 좋습니다. 이렇게 하면 문제가 발생하는 경우 레지스트리를 복원할 수 있습니다. 레지스트리 백업 및 복원 방법에 대한 자세한 내용은 다음 문서 번호를 클릭하여 Microsoft 기술 자료 문서를 참조하십시오.322756 (http://support.microsoft.com/kb/322756/ ) Windows XP 및 Windows Server 2003에서 레지스트리를 백업, 편집 및 복원하는 방법- 시작을 클릭하고 검색 시작 상자에 regedit를 입력한 다음 프로그램 목록에서 regedit.exe를 클릭합니다.

- 다음 레지스트리 하위 키를 찾아서 클릭합니다. HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Schedule

- 세부 정보 창에서 Start DWORD 항목을 마우스 오른쪽 단추로 클릭한 다음 수정을 클릭합니다.

- 값 데이터 상자에 4을 입력한 다음 확인을 클릭합니다.

- 레지스트리 편집기를 종료한 다음 컴퓨터를 다시 시작합니다.

- 보안 업데이트 958644(MS08-067)를 다운로드한 후 수동으로 설치합니다. 자세한 내용을 보려면 다음 Microsoft 웹 사이트를 방문하십시오. http://www.microsoft.com/korea/technet/security/bulletin/Ms08-067.mspx (http://www.microsoft.com/korea/technet/security/bulletin/Ms08-067.mspx)참고 이 사이트는 맬웨어 감염 때문에 차단될 수 있습니다. 이 시나리오에서는 감염되지 않은 컴퓨터에서 업데이트를 다운로드한 후 업데이트 파일을 감염된 시스템으로 전송해야 합니다. 구운 CD는 쓰기 불가능하므로 업데이트를 CD로 구울 것을 권장합니다. 따라서 이 CD는 감염될 수 없습니다. 기록 가능 CD 드라이브는 사용할 수 없으므로 이동식 USB 메모리 드라이브가 감염된 시스템으로 업데이트를 복사하는 유일한 방법일 수 있습니다. 이동식 드라이브를 사용할 경우 맬웨어가 Autorun.inf 파일이 있는 드라이브에 감염될 수 있다는 사실을 알아야 합니다. 이동식 드라이브에 업데이트를 복사한 후에는 드라이브를 읽기 전용 모드로 변경하는 옵션이 있는 경우 이 옵션을 실행해야 합니다. 읽기 전용 모드를 사용할 수 있는 경우 일반적으로 장치의 실제 스위치를 사용하여 설정합니다. 그런 후 업데이트 파일을 감염된 컴퓨터에 복사하고 이동식 드라이브를 확인하여 Autorun.inf 파일이 드라이브에 기록되었는지 검토합니다. Autorun.inf 파일이 기록되었으면 이동식 드라이브가 컴퓨터에 연결될 때 실행될 수 없도록 Autorun.bad와 같은 다른 이름으로 바꾸십시오.

- Local Admin 및 Domain Admin 암호를 다시 설정하여 강력한 새 암호를 사용합니다. 자세한 내용을 보려면 다음 Microsoft 웹 사이트를 방문하십시오. http://technet.microsoft.com/ko-kr/library/cc875814.aspx (http://technet.microsoft.com/ko-kr/library/cc875814.aspx)

- 레지스트리 편집기에서 다음 레지스트리 하위 키를 찾아 선택합니다. HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost

- 세부 정보 창에서 netsvcs 항목을 마우스 오른쪽 단추로 클릭한 다음 수정을 클릭합니다.

- 목록 맨 아래로 스크롤합니다. 컴퓨터가 Conficker.b에 의해 감염된 경우 무작위 서비스 이름이 나열됩니다. 예를 들어 이 절차에서는 맬웨어 서비스 이름을 "gzqmiijz"로 가정합니다. 맬웨어 서비스 이름을 적어두십시오. 이 절차 뒷부분에서 이 정보가 필요합니다.

-

맬웨어 서비스에 대한 참조를 포함하는 줄을 삭제합니다. 마지막에 나열된 적법한 항목 아래에 빈 줄 바꿈을 넣은 후 확인을 클릭합니다.

참고 다음 목록의 모든 항목은 유효합니다. 아무 항목도 삭제하지 마십시오. 삭제해야 하는 항목은 목록의 마지막 항목에 해당하는 임의로 생성된 이름입니다.AppMgmt AudioSrv Browser CryptSvc DMServer EventSystem HidServ Ias Iprip Irmon LanmanServer LanmanWorkstation Messenger Netman Nla Ntmssvc NWCWorkstation Nwsapagent Rasauto Rasman Remoteaccess Sacsvr Schedule Seclogon SENS Sharedaccess Themes TrkWks TrkSvr W32Time WZCSVC Wmi WmdmPmSp winmgmt wuauserv BITS ShellHWDetection uploadmgr WmdmPmSN xmlprov AeLookupSvc helpsvc axyczbfsetg

- SVCHOST 레지스트리 키에 다시 쓸 수 없도록 사용 권한을 제한하십시오. 이렇게 하려면 다음과 같이 하십시오.

참고- 환경을 완전히 정리한 후에 기본 사용 권한을 복원해야 합니다.

- Windows 2000에서는 Regedt32를 사용하여 레지스트리 사용 권한을 설정합니다.

- 레지스트리 편집기에서 다음 레지스트리 하위 키를 찾아 선택합니다. HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost

- Svchost 하위 키를 마우스 오른쪽 단추로 클릭한 다음 사용 권한을 클릭합니다.

- SvcHost의 사용 권한 대화 상자에서 고급을 클릭합니다.

- 고급 대화 상자에서 추가를 클릭합니다.

- 사용자, 컴퓨터 또는 그룹을(를) 선택하십시오. 대화 상자에서 everyone을 입력한 후 이름 확인을 클릭합니다.

- 확인을 클릭합니다.

- SvcHost의 사용 권한 대화 상자의 적용 대상 목록에서 현재 키만을 선택한 후 값 설정 사용 권한에 대해 거부 확인란을 클릭하여 선택합니다.

- 확인을 차례로 두 번 클릭합니다.

- 보안 경고 프롬프트가 표시되면 예를 클릭합니다.

- 확인을 클릭합니다.

- 이전 절차에서 맬웨어 서비스 이름을 적어두었습니다. 이 예에서 맬웨어 항목 이름은 "gzqmiijz"였습니다. 이 정보를 사용하여 다음과 같이 하십시오.

- 레지스트리 편집기에서 다음 레지스트리 하위 키를 찾아 클릭합니다. 여기서 BadServiceName은 맬웨어 서비스의 이름입니다. HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\BadServiceName예를 들어 다음 레지스트리 하위 키를 찾은 후 클릭합니다.HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\gzqmiijz

- 탐색 창에서 맬웨어 서비스 이름에 대한 하위 키를 마우스 오른쪽 단추로 클릭한 후 사용 권한을 클릭합니다.

- SvcHost의 사용 권한 대화 상자에서 고급을 클릭합니다.

- 고급 보안 설정 대화 상자에서 부모 개체가 가진 사용 권한을 자식 개체에 적용 (여기에서 새로 설정한 권한 포함) 확인란과

여기에 표시된 권한으로 자식 개체 권한 바꾸기 확인란을 모두 클릭하여 선택합니다.

- 레지스트리 편집기에서 다음 레지스트리 하위 키를 찾아 클릭합니다. 여기서 BadServiceName은 맬웨어 서비스의 이름입니다.

- F5 키를 눌러 레지스트리 편집기를 업데이트합니다. 이제 세부 정보 창에서 "ServiceDll"로 로드된 맬웨어 DLL을 보고 편집할 수 있습니다. 이렇게 하려면 다음 단계를 수행하십시오.

- ServiceDll 항목을 두 번 클릭합니다.

- 참조된 DLL의 경로를 적어둡니다. 이 절차 뒷부분에서 이 정보가 필요합니다. 예를 들어 참조된 DLL의 경로는 다음과 유사할 수 있습니다. 다음과 같이 참조 이름을 바꿉니다.

%SystemRoot%\System32\emzlqqd.dll

%SystemRoot%\System32\emzlqqd.old

- 확인을 클릭합니다.

- 레지스트리의 Run 하위 키에서 맬웨어 서비스 항목을 제거합니다.

- 레지스트리 편집기에서 다음 레지스트리 하위 키를 찾아 선택합니다. HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run - 두 하위 키에서 "rundll32.exe"로 시작하고 12b단계에서 식별한 "ServiceDll"로 로드된 맬웨어 DLL을 참조하는 항목을 찾습니다. 이 항목을 삭제합니다.

- 레지스트리 편집기를 종료한 다음 컴퓨터를 다시 시작합니다.

- 레지스트리 편집기에서 다음 레지스트리 하위 키를 찾아 선택합니다.

- 시스템의 드라이브에 Autorun.inf 파일이 있는지 확인합니다. 메모장을 사용하여 각 파일을 연 후 유효한 Autorun.inf 파일인지 확인합니다. 다음은 전형적인 유효한 Autorun.inf 파일의 예입니다.

유효한 Autorun.inf의 크기는 일반적으로 1-2KB입니다.

[autorun]

shellexecute=Servers\splash.hta *DVD*

icon=Servers\autorun.ico

- 올바르지 않은 것으로 보이는 Autorun.inf 파일을 삭제합니다.

- 컴퓨터를 다시 시작합니다.

- 숨김 파일을 보이게 합니다. 이렇게 하려면 명령 프롬프트에 다음 명령을 입력합니다.reg.exe add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL /v CheckedValue /t REG_DWORD /d 0x1 /f

- 이 파일이 보이도록 숨김 파일 및 폴더 표시를 설정합니다. 이렇게 하려면 다음과 같이 하십시오.

- 12b단계에서 맬웨어에 대한 참조된 DLL 파일의 경로를 적어두었습니다. 예를 들어 다음과 비슷한 경로를 적어두었을 것입니다.%systemroot%\System32\emzlqqd.dllWindows 탐색기에서 %systemroot%\System32 디렉터리 또는 맬웨어가 들어 있는 디렉터리를 엽니다.

- 도구를 클릭한 다음 폴더 옵션을 클릭합니다.

- 보기 탭을 클릭합니다.

- 숨김 파일 및 폴더 표시 확인란을 선택합니다.

- 확인을 클릭합니다.

- 12b단계에서 맬웨어에 대한 참조된 DLL 파일의 경로를 적어두었습니다. 예를 들어 다음과 비슷한 경로를 적어두었을 것입니다.

- DLL 파일을 선택합니다.

- Everyone에 대해 모든 권한을 추가하려면 파일에 대한 사용 권한을 편집합니다. 이렇게 하려면 다음과 같이 하십시오.

- DLL 파일을 마우스 오른쪽 단추로 클릭한 다음 속성을 클릭합니다.

- 보안 탭을 클릭합니다.

- Everyone을 클릭한 후 허용 열에서 모든 권한 확인란을 클릭하여 선택합니다.

- 확인을 클릭합니다.

- 맬웨어에 대한 참조된 DLL 파일을 삭제합니다. 예를 들어 %systemroot%\System32\emzlqqd.dll 파일을 삭제합니다.

- 모든 AT 생성 예약 작업을 제거합니다. 이렇게 하려면 명령 프롬프트에 AT /Delete /Yes를 입력합니다.

- 서비스 MMC(Microsoft Management Console)를 사용하여 BITS, 자동 업데이트, 오류 보고 및 Windows Defender 서비스를 사용하도록 설정합니다.

- Autorun을 해제하여 재감염 가능성을 줄입니다. 이렇게 하려면 다음과 같이 하십시오.

- 사용 중인 시스템에 따라 다음 업데이트 중 하나를 설치합니다.

- Windows 2000, Windows XP 또는 Windows Server 2003을 실행 중인 경우 업데이트 953252를 설치합니다.

자세한 내용은 다음 문서 번호를 클릭하여 Microsoft 기술 자료 문서를 참조하십시오. 953252 (http://support.microsoft.com/kb/953252/ ) Windows에서 "자동 실행 비활성화 레지스트리 키" 적용 방식을 수정하는 방법

- Windows Vista 또는 Windows Server 2008을 실행 중인 경우 보안 업데이트 950582를 설치합니다.

자세한 내용은 다음 문서 번호를 클릭하여 Microsoft 기술 자료 문서를 참조하십시오. 950582 (http://support.microsoft.com/kb/950582/ ) MS08-038: Windows Explorer의 취약점으로 인한 원격 코드 실행 문제

- Windows 2000, Windows XP 또는 Windows Server 2003을 실행 중인 경우 업데이트 953252를 설치합니다.

자세한 내용은 다음 문서 번호를 클릭하여 Microsoft 기술 자료 문서를 참조하십시오.

- 명령 프롬프트에 다음 명령을 입력합니다. reg.exe add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer /v NoDriveTypeAutoRun /t REG_DWORD /d 0xff /f

- 사용 중인 시스템에 따라 다음 업데이트 중 하나를 설치합니다.

- 시스템에서 Windows Defender를 실행 중인 경우 Windows Defender 자동 시작 위치를 다시 사용 가능하게 설정합니다. 이렇게 하려면 명령 프롬프트에서 다음 명령을 입력합니다. reg.exe add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v "Windows Defender" /t REG_EXPAND_SZ /d "%ProgramFiles%\Windows Defender\MSASCui.exe –hide" /f

-

Windows Vista 이상 운영 체제의 경우 맬웨어는 TCP 수신 창 자동 조정에 대한 전역 설정을 사용 불가능하게 변경합니다. 이 설정을 다시 변경하려면 명령 프롬프트에 다음 명령을 입력합니다. netsh interface tcp set global autotuning=normal

- 자동 시작 위치 중 하나가 제거되지 않았습니다. 예를 들어 AT 작업이 제거되지 않았거나 Autorun.inf 파일이 제거되지 않았습니다.

- MS08-067용 보안 업데이트가 제대로 설치되지 않았습니다.

http://www.microsoft.com/security/portal/Entry.aspx?Name=Win32/Conficker

(http://www.microsoft.com/security/portal/Entry.aspx?Name=Win32/Conficker)

시스템이 정리되었는지 확인

다음 서비스가 시작되었는지 확인하십시오.- 자동 업데이트(wuauserv)

- Background Intelligent Transfer Service(BITS)

- Windows Defender(windefend)(적용 가능한 경우)

- Windows 오류 보고 서비스

Sc.exe query wuauserv

Sc.exe query bits

Sc.exe query windefend

Sc.exe query ersvc

각 명령이 실행된 후에 다음과 비슷한 메시지가 표시됩니다. 이 예에서 "STATE : 4 RUNNING"은 서비스가 실행되고 있음을 나타냅니다.

SvcHost 레지스트리 하위 키의 상태를 확인하려면 다음과 같이 하십시오.

- 레지스트리 편집기에서 다음 레지스트리 하위 키를 찾아 선택합니다. HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost

- 세부 정보 창에서 netsvcs를 두 번 클릭한 후 나열된 서비스 이름을 검토합니다. 목록 맨 아래로 스크롤합니다. 컴퓨터가 Conficker.b에 의해 재감염된 경우 무작위 서비스 이름이 나열됩니다. 예를 들어 이 절차에서는 맬웨어 서비스 이름이 "gzqmiijz"입니다.

49500

(http://support.microsoft.com/kb/49500/

)

바이러스 백신 소프트웨어 공급업체 목록

바이러스 백신 소프트웨어 공급업체가 없거나 바이러스 백신 소프트웨어 공급업체가 도움을 줄 수 없는 경우 Microsoft 기술 지원 서비스에 문의하십시오.

환경 정리가 완료된 경우

환경 정리 작업이 완료되었으면 다음을 수행하십시오.- 서버 서비스를 다시 사용하도록 설정합니다.

- SVCHOST 레지스트리 키에 대한 기본 사용 권한을 복원합니다.

- 누 락된 보안 업데이트를 설치하여 컴퓨터를 업데이트합니다. 이렇게 하려면 Windows Update, Microsoft Windows Server Update Services(WSUS) 서버, Systems Management Server(SMS), System Center Configuration Manager(SCCM) 또는 타사 업데이트 관리 제품을 사용합니다. SMS 또는 SCCM을 사용할 경우 먼저 서버 서비스를 다시 사용하도록 설정해야 합니다. 그렇지 않은 경우 시스템을 업데이트하기 위해 SMS 또는 SCCM을 사용하지 않도록 설정할 수 있습니다.

Malicious Software Removal Tool 로 1개읠 감염파일 삭제 및 재부팅

재부팅 후 서비스에서 BITS 재기동 시켜봄 -> 실패

윈도우 업데이트 실시 (익스플로러->도구->Windows Update)

동일하게 업데이트 진행되지 않음

수동으로 업데이트 파일을 모두 받은 뒤 (microsoft.com) 수동 설치 시작 -> 재부팅

여전히 BITS 는 작동하지 않음

- 현재 BITS 및 BITS 에 종속되어있는 서비스를 재개 하는 문제 해결 진행중

|

|

반응형

'소프트웨어 > 버그리포트' 카테고리의 다른 글

| DDoS ,좀비PC 시스템 파괴 막기 및 치료 (안전한방법) (85) | 2009.07.10 |

|---|---|

| 2090 바이러스 주의 (Win32/AimBot.worm.15872) (30) | 2009.02.11 |

| Windows - No Disk Exception Processing Message c0000013 Parameters 75b6bf9c 4 75b6bf9c 75b6bf9c (11) | 2008.12.10 |

| Windows 2000 Pro + 콘로 시스템 다운 증상 (11) | 2008.10.17 |

| Windows 업데이트 실패 (Windows 2000 Server) 작성중 (19) | 2008.10.13 |

위로 가기

위로 가기

댓글